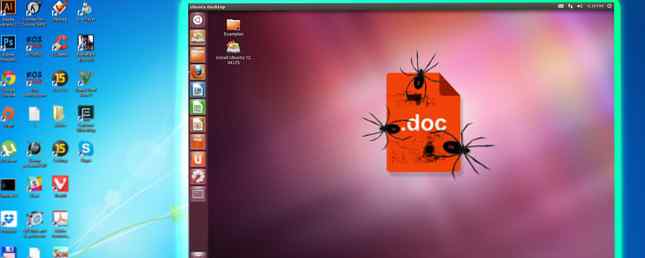

Trovato un file sospetto? Provalo in una macchina virtuale!

È un dilemma che tutti abbiamo affrontato ad un certo punto. Il tuo capo ti ha inviato per email un file.

Da un lato, tu conosci te stesso avere a guardarlo. Ma d'altra parte, sai come è il tuo capo. Il loro browser è coperto da 25 diverse barre degli strumenti 4 Fastidiose barre degli strumenti del browser e come sbarazzarsi di loro 4 Fastidiose barre degli strumenti del browser e come sbarazzarsi di loro Le barre degli strumenti del browser non sembrano andare via. Diamo un'occhiata ad alcuni fastidi e dettagli su come rimuoverli. Leggi di più, e il tuo capo ha no idea di come sono arrivati. Su base quasi settimanale, il loro computer deve essere messo in quarantena, disinfettato e protetto dal dipartimento IT.

Puoi davvero fidarti di quel file? Probabilmente no. tu poteva aprilo sul tuo computer e rischi di contrarre una brutta infezione. Oppure, puoi semplicemente eseguirlo in una macchina virtuale.

Cos'è una macchina virtuale?

Se vuoi pensare a un computer come una collezione di componenti hardware fisici, una macchina virtuale Cos'è una macchina virtuale? Tutto quello che c'è da sapere Cos'è una macchina virtuale? Tutto quello che devi sapere Le macchine virtuali ti consentono di eseguire altri sistemi operativi sul tuo computer corrente. Ecco cosa dovresti sapere su di loro. Leggi altro è una raccolta di componenti simulati. Piuttosto che avere un disco rigido fisico, una RAM fisica e una CPU fisica, ognuno di questi viene simulato su hardware del computer già esistente.

Dato che i componenti di un computer sono simulati, diventa quindi possibile installare un sistema operativo per computer su quell'hardware simulato, come Windows, Linux o FreeBSD Linux vs. BSD: Che cosa dovresti usare? Linux vs. BSD: quale dovresti usare? Entrambi sono basati su Unix, ma è qui che finiscono le somiglianze. Ecco tutto ciò che devi sapere sulle differenze tra Linux e BSD. Leggi di più .

Le persone usano macchine virtuali per una vasta gamma di cose, come server in esecuzione (inclusi i server web), giochi vecchi Come eseguire vecchi giochi e software in Windows 8 Come eseguire vecchi giochi e software in Windows 8 Uno dei grandi punti di forza di Microsoft - - e punti deboli - è il loro focus sulla retrocompatibilità. La maggior parte delle applicazioni Windows funzionerà bene su Windows 8. Questo è particolarmente vero se hanno lavorato su Windows 7, ... Read More che fatica a funzionare correttamente su sistemi operativi moderni e per lo sviluppo web.

Ma soprattutto, è importante ricordare che ciò che accade su quella macchina virtuale non si sovrappone poi a cascata verso il computer host. Ad esempio, potresti installare intenzionalmente il virus CryptoLocker. CryptoLocker è il malware più temibile di sempre e qui è ciò che puoi fare CryptoLocker è il malware più temibile di sempre e qui è ciò che puoi fare CryptoLocker è un tipo di software dannoso che rende il tuo computer completamente inutilizzabile crittografando tutti i tuoi file Richiede quindi un pagamento monetario prima che venga restituito l'accesso al tuo computer. Leggi di più su una macchina virtuale e la macchina host non viene modificata. Ciò è particolarmente utile quando ti è stato inviato un file sospetto e devi determinare se è sicuro aprirlo.

Ottenere una VM

Non mancano le piattaforme VM disponibili. Alcuni di questi sono prodotti a pagamento proprietari, come Parallels per Mac. Ma ci sono anche una serie di pacchetti liberi e open source, che fanno altrettanto bene il lavoro. Uno dei più importanti è VirtualBox di Oracle Come utilizzare VirtualBox: Guida per l'utente Come utilizzare VirtualBox: Guida per l'utente Con VirtualBox è possibile installare e testare più sistemi operativi. Ti mostreremo come configurare Windows 10 e Ubuntu Linux come macchina virtuale. Leggi altro, disponibile per Windows, Linux e Mac.

Una volta scelto il tuo software VM, devi quindi scegliere il sistema operativo che verrà eseguito sulla tua macchina. Ottenere una copia di Linux è semplicemente una questione di download di una ISO, ma per quanto riguarda Windows?

Windows non è solitamente gratuito, anche per le persone che cercano solo di costruire un banco di prova VM. Ma c'è una soluzione, con modern.ie.

VM gratuite?

Modern.ie consente a chiunque di scaricare una versione limitata nel tempo di Microsoft XP a Windows 10, gratuitamente, senza registrazione. Dando via versioni gratuite di Windows, anche se azzoppate, Microsoft spera che recupereranno l'interesse degli sviluppatori web, molti dei quali hanno fatto il salto al Mac e Linux.

Ma non devi essere uno sviluppatore web per scaricare una VM da modern.ie. Ciò consente di testare software sospetto, ma senza il rischio di danneggiare irreparabilmente l'installazione di Windows.

Basta selezionare la piattaforma che si desidera testare e il software di virtualizzazione che si sta utilizzando e si scarica un file ZIP (considerevole) contenente una macchina virtuale. Aprilo con la tua piattaforma di virtualizzazione prescelta e sei pronto.

Impara qualcosa di nuovo

Uno dei principali vantaggi di avere una scatola sicura e senza conseguenze con cui giocare è che ti permette di correre dei rischi che altrimenti non avresti. Per molti, questo rappresenta un'opportunità per apprendere abilità che si prestano favorevolmente ad una carriera nel campo in forte espansione dell'hacking etico. Puoi fare una vita da hacking etico? Riesci a sopravvivere con l'hacking etico? Essere etichettato a “pirata” di solito viene fornito con molte connotazioni negative. Se ti definisci un hacker, le persone spesso ti percepiscono come qualcuno che provoca malizia solo per risatine. Ma c'è una differenza ... Per saperne di più .

È possibile, ad esempio, testare una serie di strumenti di sicurezza della rete Come testare la sicurezza della rete domestica con strumenti di hacking gratuiti Come testare la sicurezza della rete domestica con strumenti di hacking gratuiti Nessun sistema può essere completamente "prova di hacking" ma test di sicurezza del browser e le protezioni di rete possono rendere più robusto il tuo set-up. Usa questi strumenti gratuiti per identificare i "punti deboli" nella tua rete domestica. Per saperne di più, senza violare le leggi sulla criminalità informatica The Computer Misuse Act: La legge che criminalizza l'hacking nel Regno Unito The Computer Misuse Act: La legge che criminalizza l'hacking nel Regno Unito Nel Regno Unito il Computer Misuse Act del 1990 si occupa di crimini informatici. Questa controversa legislazione è stata recentemente aggiornata per fornire all'intelligence britannica GCHQ il diritto legale di hackerare qualsiasi computer. Anche il tuo. Leggi di più . Oppure, in questo caso, è possibile conoscere l'analisi del malware, fare ricerche e condividere i risultati, e ottenere un lavoro in questo campo in piena espansione.

Il blogger e analista della sicurezza Javvad Malik ritiene che questo modo di apprendimento sia molto più efficace rispetto all'ottenimento di certificazioni e qualifiche:

“La sicurezza informatica è molto una forma d'arte in quanto disciplina scientifica. Vediamo molti grandi professionisti della sicurezza entrare nel settore attraverso percorsi non convenzionali. Spesso mi viene chiesto da persone che vogliono entrare nel settore della certificazione di cui hanno bisogno o di quale corso dovrebbero perseguire e la mia risposta è che non esiste un vero modo "giusto" di entrare in sicurezza. Non è come la legge o la contabilità - puoi andare là fuori e praticare il tuo mestiere - condividere le tue scoperte e diventare un contributore alla comunità della sicurezza delle informazioni. Probabilmente aprirà molte più porte alla carriera rispetto a un canale formale.”

Ma le macchine virtuali sono davvero sicure?

Le macchine virtuali sono sicure in quanto isolano il computer simulato da quello fisico. Questo è qualcosa che è, per la maggior parte, assolutamente vero. Sebbene ci siano state alcune eccezioni.

Eccezioni come il bug Venom recentemente patchato, che ha colpito le piattaforme di virtualizzazione XEN, QEMU e KVM e ha permesso a un utente malintenzionato di uscire da un sistema operativo protetto e ottenere il controllo della piattaforma sottostante.

Il rischio di questo bug - noto come bug "hypervisor privilege escalation" - non può essere sottovalutato. Ad esempio, se un utente malintenzionato si registrava per un VPS su un provider vulnerabile e utilizzava un exploit di Venom, avrebbe consentito loro di accedere a tutte le altre macchine virtuali sul sistema, consentendo loro di rubare chiavi di crittografia, password e portafogli bitcoin.

Symentec - una società di sicurezza di tutto rispetto - ha anche sollevato preoccupazioni sullo stato della sicurezza della virtualizzazione, rilevando nel loro “Minacce agli ambienti virtuali” white paper che i produttori di malware stanno prendendo in considerazione la tecnologia di virtualizzazione, al fine di eludere il rilevamento e ulteriori analisi.

“I malware più recenti utilizzano spesso tecniche di rilevamento per determinare se la minaccia viene eseguita in un ambiente virtualizzato. Abbiamo scoperto che circa il 18 percento di tutti i campioni di malware rileva VMware e interromperà l'esecuzione su di esso.”

Coloro che usano VM per cose pratiche e reali dovrebbero anche notare che i loro sistemi non sono invulnerabili alla pletora dei rischi per la sicurezza che i computer fisici devono affrontare.

“L'argomento opposto mostra che quattro campioni di malware su cinque verranno eseguiti su macchine virtuali, il che significa che questi sistemi necessitano di una protezione regolare anche dal malware.”

I rischi per la sicurezza delle macchine virtuali sono facilmente mitigati, tuttavia. Gli utenti dei sistemi operativi virtualizzati sono incoraggiati a rafforzare il proprio sistema operativo, installare software di rilevamento malware avanzato e software di rilevamento delle intrusioni e garantire che il loro sistema sia bloccato e riceve aggiornamenti regolari.

Metti nel contesto

Vale la pena aggiungere che è eccezionalmente raro che un pezzo di malware sfugga a una VM. Quando viene trovato un exploit per un pezzo di software di virtualizzazione, viene rapidamente risolto. In breve, è molto più sicuro testare software e file sospetti in una VM che altrove.

Avete qualche strategia per gestire i file sospetti? Hai trovato un nuovo utilizzo correlato alla sicurezza per le macchine virtuali? Voglio sentir parlare di loro. Lasciami un commento qui sotto e chattiamo.

Scopri di più su: Anti-Malware, VirtualBox, Virtualizzazione.