Come proteggere WordPress dall'intrusione La tua lista di controllo obbligatoria

Le botnet di tutto il mondo hanno rivolto la loro attenzione all'invio di e-mail di spam per sistematicamente l'hacking nelle installazioni di WordPress; è un affare redditizio dato che WordPress alimenta il 40% di tutti i blog. Soprattutto considerando che anche noi siamo caduti vittima di questo, è giunto il momento di fare un post completo su esattamente come proteggere la tua installazione di WordPress self-hosted.

Le botnet di tutto il mondo hanno rivolto la loro attenzione all'invio di e-mail di spam per sistematicamente l'hacking nelle installazioni di WordPress; è un affare redditizio dato che WordPress alimenta il 40% di tutti i blog. Soprattutto considerando che anche noi siamo caduti vittima di questo, è giunto il momento di fare un post completo su esattamente come proteggere la tua installazione di WordPress self-hosted.

Nota: questo consiglio vale solo per installazioni di WordPress ospitate autonomamente. Se usi WordPress.com, generalmente non devi preoccuparti della sicurezza, perché la gestiscono per te. Qual è la differenza tra WordPress.com e WordPress.org? Qual è la differenza tra l'esecuzione del tuo blog su Wordpress.com e Wordpress.org? Qual è la differenza tra l'esecuzione del tuo blog su Wordpress.com e Wordpress.org? Con Wordpress che alimenta 1 su 6 siti Web, devono fare qualcosa di giusto. Per gli sviluppatori esperti e per i principianti, Wordpress ha qualcosa da offrirti. Ma proprio mentre inizi ... Leggi altro

Installa l'autenticatore in due passaggi di Google

Se hai già l'autenticazione in due passaggi abilitata per il tuo account Gmail o altri servizi, puoi utilizzare la stessa app di autenticazione con questo plug-in per WordPress.

Per fortuna, puoi limitare l'autenticazione in due passaggi solo per gli account di livello superiore, quindi non devi infastidire tutti i tuoi utenti.

Login Lockdown

Un vecchio plugin, ma funziona ancora come previsto; Login Lockdown verifica l'IP dei tentativi di accesso e blocca un intervallo IP per un'ora se non riesce 3 volte entro 5 minuti. Semplice, efficace.

Prendi i backup regolari

Gli hacker non cambiano solo un file, ma posizionano il proprio pannello di controllo nascosto da qualche parte e altre backdoor nascoste, così che anche se si aggiusta l'hack originale, tornano subito indietro e ricominciano tutto da capo. Effettua backup giornalieri o settimanali in modo da poter ripristinare facilmente il punto in cui non c'era traccia dell'hacker - e assicurarsi di applicare patch su qualunque cosa facessero per entrare. Personalmente, ho appena investito in una licenza per sviluppatore di Backup Buddy di $ 150 - è la soluzione di backup più semplice e completa che abbia mai trovato.

Impedisci l'indicizzazione delle cartelle

Controlla la root della tua installazione di WordPress per il file .htaccess (nota il punto all'inizio - potrebbe essere necessario mostrare i file invisibili per vederlo), e assicurarsi che abbia la seguente riga. In caso contrario, aggiungilo, ma prima fai un backup perché questo file è piuttosto cruciale.

Opzioni Tutti -Index

Rimani aggiornato

Non commettere lo stesso errore che abbiamo fatto: aggiorna sempre WordPress non appena è disponibile un aggiornamento. A volte gli aggiornamenti contengono correzioni di bug minori e non correzioni di sicurezza, ma prendi l'abitudine e non avrai problemi. Se hai più di una installazione di WordPress e non riesci a tenerne traccia, controlla ManageWp.com, una dashboard premium per tutti i tuoi blog che include la scansione di sicurezza.

Non solo i principali file WordPress, ma anche i plugin: uno dei più grandi hack di WordPress del passato ha comportato una vulnerabilità in uno script di generatore di miniature comune chiamato timthumb.php, e ci sono ancora temi là fuori che usano la vecchia versione. Anche se i plugin sono stati rapidamente aggiornati, mantenere i temi aggiornati è più difficile, naturalmente - WordPress non ti dirà se il tuo tema è vulnerabile, e per questo avrai un qualche tipo di plugin per la scansione di sicurezza - scorri fino al Plugin di sicurezza sezione sottostante per alcuni suggerimenti.

Non scaricare mai temi casuali

A meno che tu non sappia cosa stai facendo con il codice PHP, è molto facile cadere nella trappola di scaricare un bel tema casuale da qualche parte, solo per scoprire che ha un codice sgradevole - i backlink più comuni che non puoi rimuovere, ma peggio può essere trovato. Segui designer di temi premium e famosi (come Smashing Magazine o WPShower), o per temi gratuiti usa solo la directory dei temi di WordPress.

Elimina plug-in e temi non utilizzati

Il codice meno eseguibile che hai sul tuo server, meglio è - rimuovi la possibilità di avere un codice vecchio e vulnerabile eliminando temi e plug-in che non utilizzi più. Disabilitarli semplicemente interromperà il caricamento delle loro funzionalità con WordPress, ma il codice stesso potrebbe essere ancora eseguibile da un hacker.

Rimuovi Meta rivelatore nella tua intestazione

Per impostazione predefinita, WordPress trasmette la sua versione al mondo nel codice del file di intestazione - un modo semplice per gli hacker di identificare le installazioni precedenti. Aggiungi le seguenti linee al tema functions.php file per rimuovere la versione di WordPress, le informazioni di Windows Live Writer e una riga che aiuta i client remoti a trovare il file XML-RPC.

remove_action ('wp_head', 'wp_generator'); remove_action ('wp_head', 'wlwmanifest_link'); remove_action ('wp_head', 'rsd_link');Rimuovi il “Admin” account

La maggior parte degli attacchi di forza bruta su WordPress implicano ripetutamente il tentativo di Admin account - il valore predefinito per tutte le installazioni di WordPress - e un dizionario di password comuni. Se esegui l'accesso con admin o l'account amministratore è elencato nella tabella utente, sei vulnerabile a questo.

Due modi per risolverlo: utilizzare il plugin wp-optimize - un ottimo plugin che, tra le altre cose, consente di disabilitare le revisioni post ed eseguire l'ottimizzazione del database - per rinominare l'account amministratore. O semplicemente creare un altro account con privilegi di amministratore, accedere come nuovo utente, quindi eliminare il “Admin” account assegna tutti i post al tuo nuovo utente.

Password sicure

Anche se hai disattivato l'account amministratore, potrebbe essere possibile identificare il nome utente del tuo account amministratore - a quel punto sei vulnerabile a un attacco di forza bruta di nuovo. Applicare una politica di password complessa di 16 o più caratteri casuali composta da lettere maiuscole e minuscole, segni di punteggiatura e numeri.

O semplicemente usa il parametro VeryLongSentenceThatsEasyToRemember.

Disabilita la modifica dei file all'interno di WordPress

Per coloro che non amano effettuare il login tramite FTP, WordPress include un semplice editor nel dashboard dell'amministratore per temi e plug-in di file PHP, ma ciò rende la tua installazione vulnerabile se qualcuno ottiene l'accesso. In effetti, è così che qualcuno è riuscito a iniettare un reindirizzamento del malware nella nostra intestazione. Aggiungi la seguente riga in fondo al tuo wp-config.php (nella cartella root) per disabilitare tutte le funzioni di modifica dei file - e usare SFTP Cosa è SSH e come è diverso da FTP [Tecnologia spiegata] Che cos'è SSH e come è diverso dall'FTP [Tecnologia spiegata] Leggi altro per accedere al tuo server invece.

define ('DISALLOW_FILE_EDIT', true);Nascondi errori di accesso

Una password errata o un nome utente errato possono essere identificati dagli errori dati durante l'accesso, che potrebbero essere utilizzati per identificare gli account per forzare brute. Questo non è buono, ovviamente, quindi uccidi gli errori con questa aggiunta al tuo tema functions.php file

function no_errors_please () return 'Nope'; add_filter ('login_errors', 'no_errors_please');Attiva Cloudflare

Oltre a velocizzare il tuo sito, CloudFlare consente di mitigare molti botnet e scanner conosciuti persino dal tuo blog. Leggi tutto su CloudFlare Proteggi e velocizza il tuo sito web gratuitamente con CloudFlare Proteggi e accelera il tuo sito web gratuitamente con CloudFlare CloudFlare è una start-up intrigante dai creatori di Project Honey Pot che afferma di proteggere il tuo sito web da spammer, bot e altri malvagi mostri del web - oltre a velocizzare il tuo sito ... Leggi di più qui. L'installazione è un clic se sei ospitato su MediaTemple, altrimenti dovrai accedere al pannello di controllo del dominio per cambiare i server dei nomi.

Plugin di sicurezza

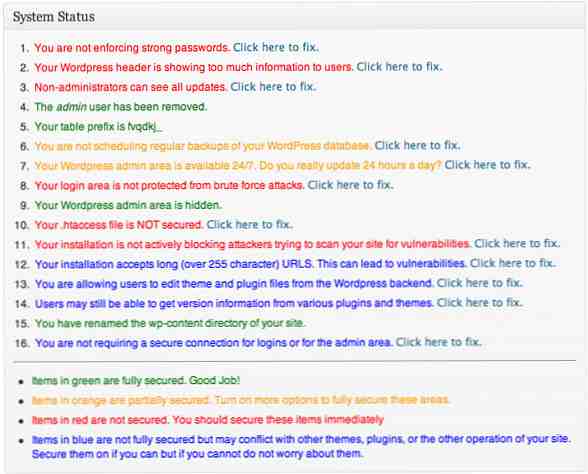

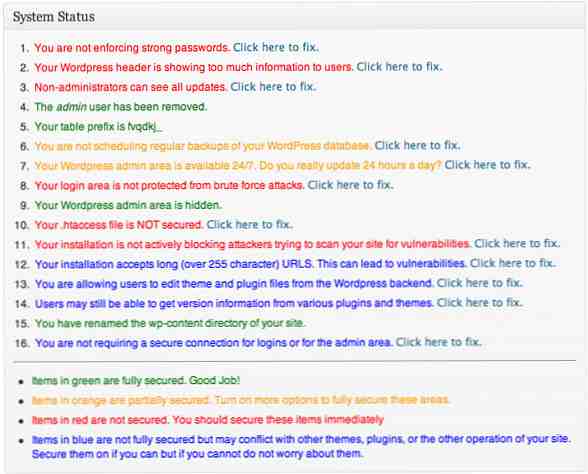

- Better WP Security implementa molte di queste correzioni per te ed è la soluzione gratuita più completa che esista.

- WordFence è un pacchetto premium che analizza attivamente i tuoi file per collegamenti malware, reindirizzamenti, vulnerabilità note, ecc. E li risolve. Il prezzo parte da $ 18 / anno per 1 sito.

- La soluzione di sicurezza di accesso limita entrambi i tentativi di accesso e impone password sicure.

- La sicurezza BulletProof è un plugin completo ma complesso che tratta alcuni aspetti più tecnici come l'XSS injection e i problemi .htaccess. È disponibile anche una versione Pro del plugin che automatizza gran parte del processo.

Penso che sarete d'accordo che questo è un elenco abbastanza completo di passaggi per indurire WordPress, ma non sto suggerendo di implementare tutti di loro. Se dovessi fare tutto questo su tutti i siti che ho creato, lo sistemerei ancora adesso. Esecuzione di qualsiasi tipo di sistema introduce un rischio, ed è in definitiva a voi per trovare l'equilibrio tra il livello di sicurezza che si desidera e lo sforzo che si vuole mettere nel garantirlo - nulla è mai sicuro al 100%. I frutti a foglia bassa qui sono:

- Mantenere aggiornato WordPress

- Disabilitare l'account amministratore

- Aggiunta dell'autenticazione in due passaggi

- Installare un plugin di sicurezza

Fare da soli dovrebbe metterti oltre il 99% di tutti gli altri blog là fuori, il che è abbastanza per far sì che potenziali hacker passino a obiettivi più facili.

Pensi che mi sia sfuggito qualcosa? Dimmi nei commenti.

Scopri di più su: Sicurezza online, Sviluppo Web, Strumenti per i Webmaster, Wordpress.