Come rompere la tua rete WEP per scoprire come è davvero insicuro

Ti diciamo costantemente che usare WEP per "proteggere" la tua rete wireless è davvero un gioco stupido, eppure le persone lo fanno ancora. Oggi vorrei mostrarvi esattamente come è realmente insicuro il WEP, mostrandovi come craccare una password di rete protetta da WEP in meno di 5 minuti.

Ti diciamo costantemente che usare WEP per "proteggere" la tua rete wireless è davvero un gioco stupido, eppure le persone lo fanno ancora. Oggi vorrei mostrarvi esattamente come è realmente insicuro il WEP, mostrandovi come craccare una password di rete protetta da WEP in meno di 5 minuti.

disconoscimento: Questo è solo a scopo didattico per mostrarti il motivo per cui dovresti seriamente aggiornare il tuo router o cambiare la sicurezza wireless. Per entrare in una rete wireless che non ti appartiene è un reato penale, e non accettiamo alcuna responsabilità legale se decidi di utilizzare questo tutorial maliziosamente.

Requisiti

- DVD avviabile di Backtrack5, un live-live Linux focalizzato sulla sicurezza The 50 Cool Uses per i Live CD I 50 Cool Uses per i Live CD Live CDs sono forse lo strumento più utile in qualsiasi toolkit di geek. Questa guida diretta al CD spiega molti usi che i CD o DVD live possono offrire, dal recupero dei dati al miglioramento della privacy. Leggi altro che viene pre-caricato con tutte le utility di cui abbiamo bisogno.

- Scheda / chipset wireless in grado di essere messo in modalità monitor. Il modo migliore per scoprire se il tuo è compatibile è solo provarlo, dato che i driver di Linux vengono aggiunti continuamente e oggigiorno alcune schede sono compatibili. Se vuoi garantire la compatibilità, ti consiglio l'USB Alfa AWUS036H, che è incredibilmente potente e ha una connessione aerea esterna.

- La rete WEP deve essere attiva - ciò significa che altri client sono già connessi e stanno facendo cose sulla rete. Esistono altri metodi che non richiedono che altri client siano già connessi, ma non li esplorerò oggi.

Download e avvio Backtrack

Una volta che il tuo live CD Backtrack è stato masterizzato e pronto, esegui il boot. Dovresti ottenere una schermata simile a questa.

Premi Invio per avviare il menu di avvio di Backtrack e scegli la prima opzione.

Alla fine, si avvierà in una riga di comando Linux. genere

startx

caricare un'interfaccia grafica (non necessaria in realtà, ma ci fa sentire più a nostro agio).

Una volta avviato l'interfaccia grafica, apri un terminale per poter iniziare. È il > _ icona nella parte superiore dello schermo. Sì, useremo la riga di comando, ma non preoccuparti. Sarò qui per tenere la tua mano attraverso l'intero processo.

Controlla la tua scheda wireless

Inizia digitando

iwconfig

Questo elencherà tutte le interfacce di rete sul tuo computer, quindi stiamo cercando o a wlan0, ath0, o wifi0 - il che significa che è stata trovata una scheda wireless.

Successivamente, tenteremo di inserirla “modalità di monitoraggio”. Ciò significa che invece di provare a unirsi a una singola rete e ignorare tutto il resto non destinato a se stesso, registrerà invece tutto ciò a cui lo diciamo, letteralmente afferrando tutto ciò che può vedere. Genere :

airmon-ng inizia wlan0

Se tutto va bene, dovresti vedere qualcosa che dice: modalità monitor abilitata su mon0. Ciò significa che è riuscito a passare correttamente il dispositivo in modalità monitor.

Ora, scansioniamo le onde radio per trovare altre informazioni sulle nostre reti wifi. Genere:

airodump-ng mon0

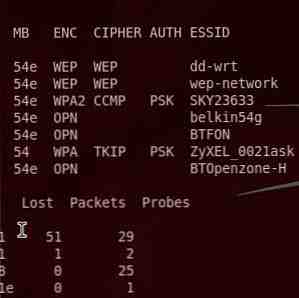

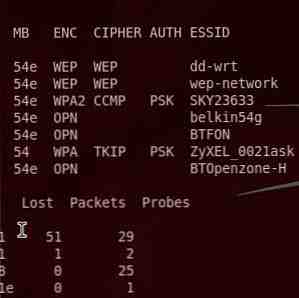

Questo comando ti darà uno schermo pieno di informazioni su ogni singola rete wireless e ogni client ad essi connesso.

Trova la tua rete Wifi nell'elenco e copia il numero esadecimale lungo dalla colonna con l'etichetta BSSID (questo è in realtà l'indirizzo MAC fisico del router in questione). In questo caso viene chiamata la mia rete wep-network, e posso vedere dalla colonna sulla sicurezza che è stato protetto con WEP. Il prossimo passo è focalizzare la scheda wifi per ascoltare solo i pacchetti relativi a questa rete, e bloccarla sul canale corretto (come si vede nel CH colonna): per impostazione predefinita, in realtà sta eseguendo la scansione di tutti i canali, pertanto visualizzi solo una piccola percentuale del traffico che desideri. Possiamo bloccarlo prima copiando il BSSID in basso, quindi premendo CTRL-C per terminare il comando corrente, e digitando questo:

airodump-ng -c-w

ad esempio, per la rete con BSSID 22: 22: 22: 22: 22: 22 sul canale 11, salvando in un set di file denominato “crackme”, Vorrei scrivere questo:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Quando hai finito, lo stesso display apparirà di nuovo, ma questa volta registrerà effettivamente i pacchetti di dati in un file, e sarà bloccato nella rete di destinazione (quindi non vedrai nessun client non correlato).

Due cose di cui voglio che tu prenda nota qui - prima è la metà inferiore dello schermo che mostra i client connessi. È necessario che almeno una persona sia connessa alla rete affinché funzioni. La seconda è la colonna etichettata #Dati nella metà superiore. Questo è il numero di pacchetti utili di dati che abbiamo catturato finora. Con un po 'di fortuna, dovrebbe essere in aumento, anche se lentamente. Ora ti dirò che abbiamo bisogno di circa 5.000 - 25.000 per essere in grado di decifrare la password. Non preoccuparti se sta aumentando molto lentamente, questo comando successivo inietterà forzatamente un sacco di pacchetti di dati finché non ne avremo abbastanza.

Aprire una nuova scheda del terminale premendo SHIFT-CTRL-T e immettere il seguente comando, sostituendo dove appropriato. L'indirizzo della stazione client viene visualizzato nella scheda airodump, nella metà inferiore, dove indica STATION. Copia e incolla nel punto appropriato nel comando:

aireplay-ng --arpreplay -b-h mon0

Per esempio

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Dopo circa un minuto, dovresti iniziare a vedere il numero di pacchetti di dati riportati nella finestra del airodump aumentare drasticamente, a seconda di quanto sia buona la tua connessione alla rete.

Una volta che il numero di pacchetti raccolti ha raggiunto circa 5.000, siamo pronti per iniziare a scoppiare quei pacchetti. Apri un'altra finestra della console e digita:

aircrack-ng -z -b

Il nome file di output è quello specificato in precedenza quando abbiamo ristretto l'utilità airodump a una rete particolare. Nel mio esempio, ho usato il nome “crackme”. Non dimenticare di aggiungere un “* .cap” alla fine del nome file scelto. Nel mio caso, sarebbe:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Se hai abbastanza pacchetti, lo schermo ti dirà la chiave entro pochi secondi. In caso contrario, attenderà fino a quando non saranno disponibili altri 5.000 pacchetti, quindi riprovare. Ora puoi andare a preparare un caffè. Nel mio caso, ha trovato la password immediatamente con 35.000 pacchetti - l'intero processo ha richiesto circa 3 minuti.

Se ti dà una password in forma esadecimale, come 34: f2: a3: d4: e4 , quindi prendi semplicemente la punteggiatura e digita la password come una stringa di numeri e lettere, in questo caso 34f2a3d4e4 . Questo è tutto - quello è com'è facile hackerare un WEP-assicurato Rete.

Conclusione

Spero tu sia d'accordo: gli amici non permettono agli amici di usare il WEP! Non c'è davvero alcuna scusa per usare WEP in questo giorno ed età, e se il tuo router non supporta realmente altre forme di sicurezza, allora acquistane uno nuovo o contatta rapidamente il tuo ISP per darti una sostituzione gratuita. Aibek in realtà ti ha mostrato come cambiare la tua sicurezza wireless nel 2008 Come proteggere la tua connessione di rete wireless Come proteggere la tua connessione di rete wireless Ulteriori informazioni! Sfortunatamente, i dispositivi Nintendo DS funzioneranno solo con le reti WEP, quindi forse è ora di passare i tuoi giochi portatili all'iPhone.

Se non sei ancora convinto, la prossima volta ti mostrerò alcune delle cose subdole che un hacker può fare una volta ottenuto l'accesso alla tua rete - pensa nel modo di rubare tutte le tue password e vedere tutto ciò che cerchi su la rete!